Dein Supermarkteinkauf ist innerhalb von zehn Minuten bei dir zuhause – und das zu Preisen, die du auch im Supermarkt zahlst. Das verspricht dir Gorillas. Doch mit dem Datenschutz nimmt es der Lieferdienst nicht ernst – wie Sicherheitsforscher zeigen.

200.000 Daten von Gorillas-Nutzern und Fahrern öffentlich einsehbar

Der Lieferdienst Gorillas verspricht, über 1.000 Produkte zu Supermarktpreisen innerhalb von nur zehn Minuten nach deiner Bestellung zu dir nach Hause zu liefern. Doch so beliebt das Angebot des Start-ups ist, so unsicher ist offensichtlich die technische Infrastruktur.

Mit ein paar für Experten simplen Tests und Anfragen hat das IT-Kollektiv „Zerforschung“ eine enorme Sicherheitslücke bei Gorillas aufgedeckt.

So war die Vereinigung aus Programmierer:innen und Informatiker:innen dazu in der Lage, die Daten aus über einer Million Bestellungen einzusehen. Davon sind über 200.000 Kund:innen, aber auch Fahrer:innen des Unternehmens betroffen.

Diese Daten waren bei Gorillas einsehbar

Durch die Abfrage der Zugangskennung (JSON Web Token) in Kombination mit einem GraphQL-Client hat „Zerforschung“ die folgenden Informationen erhalten:

- Name

- Adresse

- E-Mail-Adresse

- Telefonnummer

- Bestelldetails

- Ablaufdaten von Kredikarten

- Teilweise Fotos von Häusern und Klingelschildern

- Name und Telefonnummer der zuständigen Fahrer:in

Da sich Kund:innen bei Gorillas nicht nur Lebensmittel bestellen können, sondern auch Gebrauchsmittel des täglichen Bedarfs, ist die Sicherheitslücke noch gravierender. Oder würdest du dir wünschen, dass im Netz einsehbar ist, ob und wann du dir einen Schwangerschaftstest bestellt hast?

Zugriff auf E-Mail-Verteiler und internen Slack-Chat

Doch damit nicht genug: Über andere (offene) Schnittstellen und aufgrund von fehlenden Sicherheitsmaßnahmen waren die Mitglieder von „Zerforschung“ in der Theorie noch zu viel tiefgreifenderen Eingriffen in der Lage.

So hätten sie beispielsweise die Möglichkeit gehabt, Nachrichten in den internen Slack-Chats von Gorillas an Mitarbeiter:innen zu verschicken.

Ebenso ungeschützt war das E-Mail-System, auf das der 10-Minuten-Lieferdienst setzt, um die eigenen E-Mails und Newsletter in die Postfächer der Kund:innen zu schicken.

Eine gefährliche Kombination

Wer nun die genannten Schwachstellen in Verbindung setzt, erkennt das große Gefahrenpotenzial. „Wir kennen die Daten aller Kund:innen samt ihrer Bestellungen und können E-Mails im Namen von Gorillas schreiben“, erklärt deshalb auch „Zerforschung“ in der Analyse.

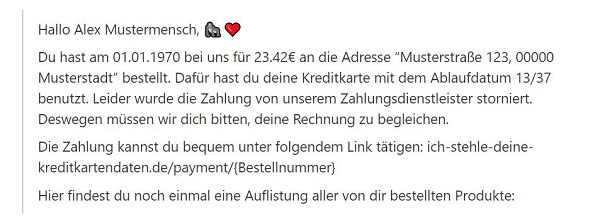

Die Forscher:innen zeigen anhand einer Beispiel-E-Mail, wie authentisch eine Anfrage von Kriminellen an nichts ahnende Kund:innen von Gorillas aussehen könnte:

Weiter heißt es dann:

Da die Domains gorlllas.io und goriilas.io noch frei sind, würden sich hier sogar vertraut aussehende Domains für die Zahlung nutzen lassen. Allerdings sind es Menschen mittlerweile sowieso gewöhnt, auf verschiedenste Zahlungsanbieter umgeleitet zu werden.

Fest steht: Wir würden drauf reinfallen.

Diesem Fazit würden wir uns anschließen.

Gorillas schließt Sicherheitslücken, Fragen bleiben

Nachdem das IT-Kollektiv „Zerforschung“ seine Erkenntnisse mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) sowie dem NDR und dem Rbb geteilt hatte, reagierte der 10-Minuten-Lieferdienst umgehend.

Auf Nachfrage teilte Gorillas gegenüber Medien mit, dass die entsprechenden Sicherheitslücken inzwischen geschlossen worden sind. Außerdem seien keine persönlichen Daten von Kund:innen veröffentlicht worden.

Nichtsdestotrotz stellt sich die Frage, wieso es „Zerforschung“ überhaupt möglich war, derart viele personenbezogene Daten abzugreifen und zugleich in die internen und externen Kommunikationssysteme des Unternehmens einzugreifen.

Datenschutz – das zeigt auch dieser Fall wieder einmal – ist in der freien Wirtschaft offenbar kein erstrebenswertes Ziel.

Auch interessant: