Die neuesten Snowden-Dokumente, die vom „Guardian“, der „New York Times“ und „ProPublica“ veröffentlicht wurden, belegen leider genau das, was alle schon geahnt haben: NSA und GCHQ greifen nicht nur Daten ab, mit und ohne Unterstützung der Telekommunikations- und Internetfirmen, sondern beide Geheimdienste können auch verschlüsselte Kommunikation mitlesen. Das ist neu, und wiegt schwer. Verschlüsselung funktioniert, das hat Edward Snowden selbst gesagt und ausschließlich verschlüsselt kommuniziert. Aber stimmt der Satz noch?

Ja – und nein

Bruce Schneier ist einer DER Experten für Computersicherheit und Kryptografie, hat selbst an verschiedenen Verschlüsselungsalgorithmen mitgeforscht und setzt sich seit Jahren für ein freies Internet ein. In den letzten zwei Wochen hat er sich für den Guardian mit den NSA-Leaks (auch den bisher unveröffentlichten) auseinandergesetzt und seine Erkenntnisse zusammengefasst – die einerseits beruhigen, aber andererseits auch Angst machen.

Tatsache Nr. 1: Die NSA sammelt überall Daten, von den Unternehmen, von Unterseekabeln, Routern, Switches. Ob über Kooperationen oder Hintertüren, Daten werden abgegriffen und es stehen riesige personelle und finanzielle Ressourcen zur Verfügung, diese Daten zu behandeln. Das ist leider ein Punkt, wo wir als Nutzer direkt nicht viel machen können.

Tatsache Nr. 2: Wenn die NSA in deinen Rechner will, ist sie drin. Die NSA kooperiert seit langem mit Firmen, damit Hintertüren in Software und Hardware eingebaut wird. Das gilt besonders für Windows, aber auch OS X oder Linux sind nicht hundertprozentig sicher und können etwa über Schadsoftware infiltriert werden. Aber was gibt es für Alternativen? Schneier gibt zu, dass er selbst auch nicht immer alle Sicherheitsvorkehrungen nutzt – in ganz ernsten Fällen kann man auf ein Betriebssystem vom USB-Stick zurückgreifen: Tails zum Beispiel lenkt alle Internetverbindungen durch das Tor-Netzwerk und verschlüsselt sämtliche Daten – ist natürlich Open Source.

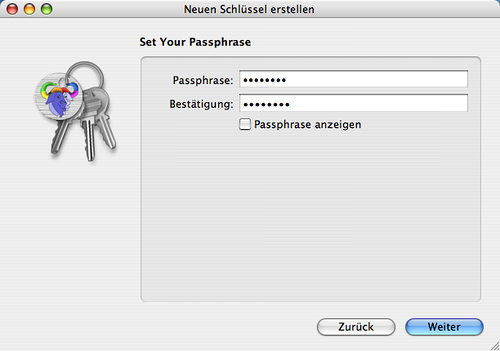

Tatsache Nr. 3: Verschlüsselung ist noch immer sicher. Voraussetzung: Es ist eine verlässliche, starke und vor allem Open-Source-Verschlüsselungssoftware. In Closed-Source-Software (nicht nur denen aus den USA) dürften ebenfalls Hintertüren oder eingebaute Schwächen sein. Die NSA-Behauptung, dass sie Verschlüsselung tatsächlich knacken können, hält Schneier für übertrieben. Doch der größte Schwachpunkt steht immer am Ende – der Rechner, die Software, das lokale Netzwerk, und natürlich auch der Benutzer. Also: Keine kommerzielle Verschlüsselungssoftware einsetzen, sondern lieber auf Open Source zurückgreifen – für Mails beispielsweise auf GnuPG und das Plugin Enigmail für Thunderbird. Daten lassen sich gut, zuverlässig und nutzerfreundlich mit TrueCrypt verschlüsseln. Für beides finden sich ausführliche Anleitungen im Internet. Die einzige Möglichkeit, Daten wirklich zuverlässig vor Zugriff von außen zu schützen, ist ein Computer, der keine Verbindungen nach draußen hat.

Zurück zur Brieftaube?

Frustrierend? Ja. Aber Schneier wäre nicht Schneier, wenn er aufgeben würde: „Die NSA hat das Internet zu einer riesigen Überwachungsplattform gemacht. Aber auch sie haben finanzielle Grenzen. Unsere beste Verteidigung ist, Überwachung so teuer wie möglich zu machen.“ Eigentlich ist es ja eine Schande, dass Internetnutzer gezwungen werden, zusätzliche, teils komplexe Schritte zu unternehmen, um ihre Grundrechte zu schützen.

Aber Geheimdienste und Regierungen kümmern sich bekanntlich nur situativ um Privatsphäre. Hoffen wir also, dass mehr Licht auf diese Sache fällt und es vielleicht doch noch so etwas wie eine Aufklärung gibt. Und bis dahin kann man es dem Schnüffelkartell wenigstens so schwer wie möglich machen.

Bild: Die Stimme der freien Welt / Flickr (CC BY-SA 2.0)