Auf den ersten Blick ist es eigentlich keine große Nachricht: In diesem Jahr ist Google Chrome auf dem alljährlich stattfindenden Hacker-Contest Pwd2Own auf der CanSecWest-Konferenz in Vanvouver als erster Browser von einem Teilnehmer-Team geknackt worden. Angeblich innerhalb weniger Minuten. Fast zeitgleich gelang es dem russischen Entwickler Sergey Glazunov auf dem parallel stattfindenden Google-Wettbewerb Pwnium ebenfalls, Chrome über zwei bisher unbekannte Schwachstellen (Zero Day) zu hacken. Allein dafür erhielt er von Google 60.000 Dollar Preisgeld aus einem Prämientopf von insgesamt 1 Million Dollar.

Nun gut, könnte man sagen, warum nicht zur Abwechslung auch einmal Chrome? Ganz einfach: Weil Chrome in Sachen Sicherheit als die Königsklasse der Browser gilt. Seit der Erstveröffentlichung 2009 hatte es etwa auf dem Pwd2Own-Contest kein einziger Herausforderer geschafft, die unzähligen Riegel und Schlösser des Internetbetrachters aufzubrechen. Chrome blieb als einziger Browser zwischen Internet Explorer, Mozilla Firefox und Apple Safari gegenüber allen Attacken stets standhaft.

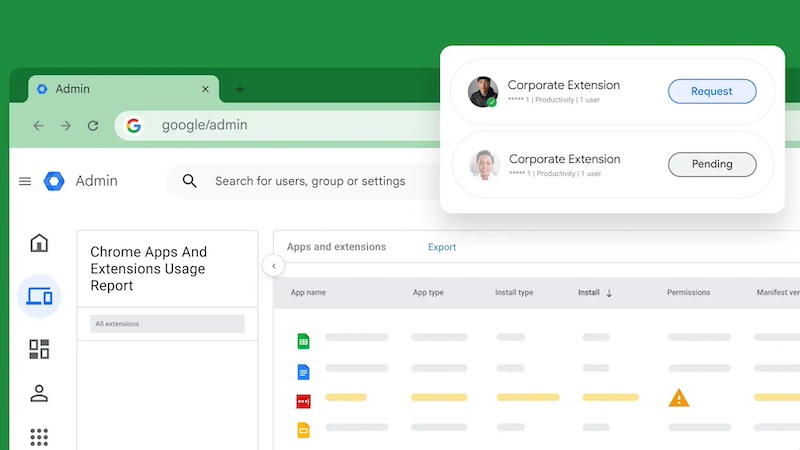

Für maximal mögliche Sicherheit sorgen dabei Elemente, die mittlerweile in Teilen auch bei der Konkurrenz Einzug halten – etwa permanente, automatische Updates oder ein als nahezu unüberwindbar geltendes Sandbox-Konzept. Und doch soll es am gestrigen Mittwoch nur ein paar Minuten gedauert haben, alle Chrome-Barrieren zu überwinden. Ergo: Letztendlich scheint es ja doch egal zu sein, welchen Browser ich nutze.

Um es ganz klar zu sagen: Ist es auch weiterhin nicht. Denn auf den zweiten Blick zeigt sich, dass Chrome doch nicht allzu viel von seinem Nimbus verloren hat. Im Interview mit ZDNet erklärte selbst der Leiter des für den erfolgreichen Chrome-Hacks verantwortlichen Teams der französischen Sicherheitsfirma VUPEN, Chaouki Bekrar, dass die Chrome-Sandbox die sicherste ihrer Art bleibe.

Sechs Wochen hätten er und seine Mitarbeiter intensiv nach möglichen Angriffspunkten gesucht. Schließlich sei die Attacke inklusive Ausbruch aus der Sandbox über zwei verschiedene Lücken gelungen. Anschließend habe man die volle Kontrolle über das genutzte 64-Bit-System mit voll gepatchtem Windows 7 übernehmen können. Zugeschnappt hat die Falle im Drive-by-Verfahren während des Besuchs einer präparierten Website – im Ernstfall ohne Zutun des Nutzers.

Ob dabei möglicherweise Programmcode eines Drittanbieters eine Rolle gespielt hat, wollte Bekrar nicht weiter kommentieren. Dies nährt zumindest den Verdacht, dass es so sein könnte. Denn bereits im vergangenen Jahr war es VUPEN eigentlich gelungen, die Chrome-Sicherheitsvorkehrungen auszuhebeln. Google weigerte sich anschließend jedoch, dies anzuerkennen, da dabei Adobes in Chrome integriertes Flash-Plugin als Einfallstor herhalten musste. Die Kette ist eben nur so stark, wie ihr schwächstes Glied.

Ich vermute jedenfalls, Bekrar nahm dies Google übel und auch ein wenig persönlich. Dementsprechend motiviert ging das Team nun wohl zur Sache und setzte das Projekt Chrome auf die oberste Prioritätsstufe. Offiziell klingt dies natürlich ein wenig abgeklärter: Man habe zeigen wollen, dass Chrome nicht unangreifbar ist. Im vergangenen Jahr habe es zu viele Schlagzeilen gegeben, denen zufolge niemand Chrome hacken könnte. „Wir wollten daher sicherstellen, dass der Browser in diesem Jahr als erstes fällt“, so Bekrar.

Nun ja, es ist gelungen – leider in diesem Fall nicht unbedingt zum Vorteil der Nutzer. Denn VUPEN handelt gewerblich mit dem Wissen über gefundene Schwachstellen in Software-Produkten. Eines der beiden Lecks soll daher „verkauft“ werden. Das zweite, welches für den Ausbruch aus der Sandbox genutzt wurde, bleibe unter Verschluss, so Bekrar. Solange Chrome in Sachen Browser-Sicherheit weiterhin das Maß aller Dinge ist, spielt dies aber wohl ohnehin nur eine nachgeordnete Rolle. Die Mehrheit der täglichen Angriffe wird sich auch künftig gegen leichtere Ziele richten, wenngleich fest integrierte Drittanbieter-Software wie der Flash Player natürlich eine Achillesferse des Google-Browser bleibt.

(Christian Wolf)