Gestern hieß es, beim Mac kann die Webcam wider Erwartens unabhängig von der LED gestartet werden, heute heißt es, Verschlüsselungstechniken können rein über die Audiosignale von Computern ausgehebelt werden. Was denn noch alles?

PGP eigentlich sicher

Computer machen zwangsläufig Geräusche. Die einen mehr (erinnert ihr euch noch, damals…?), die anderen weniger. Fakt ist aber, dass ein Rechner auch viele Audiosignale von sich gibt, die wir nicht direkt wahrnehmen können. Das haben sich israelische Informatiker nun zunutze gemacht und enkodierte E-Mails entschlüsselt.

Wie man E-Mails mittels PGP verschlüsselt, haben wir in einer Serie zum Thema ausgiebig erklärt. Eigentlich gilt die Methode als sicher: Partner A hat zwei Schlüssel, einen Privaten für sich und einen Öffentlichen für die anderen. Partner B nimmt nun den öffentlichen Schlüssel, verschlüsselt damit eine E-Mail an Partner A und der kann sie mit seinem privaten Schlüssel wieder öffnen. Wenn es denn dann eingerichtet ist, ist es sehr simpel und sicher.

Signale verraten privaten Schlüssel…

Was aber, wenn drei Informatiker auf die Idee kommen, mit einem Mikrofon die Geräusche des Computers mitzuschneiden und daraus den Schlüssel zu extrahieren? Richtig, dann gibt es trotz aller Sicherheit ein Problem. Denn: Die Spezialisten haben es geschafft, rein mit dem Audiosignal den privaten Schlüssel aufzuzeichnen und zu dekodieren – und das soll nun binnen einer Stunde möglich sein.

Doch, wie geht das? Eigentlich ganz simpel: Die Forscher haben an einen Computer Nachrichten mit ihnen bekanntem Inhalt geschickt. Immer wenn das E-Mail-Programm dieses Computers die Nachrichten dekodieren wollte, gaben die dabei erzeugten Audiosignale den Forschern Hinweise auf den privaten Schlüssel. So konnten sie mit viel Geduld und immer anderen Nachrichten Zeichen für Zeichen zurückverfolgen, welchen privaten Schlüssel der Computer für die Dekodierung nutzte.

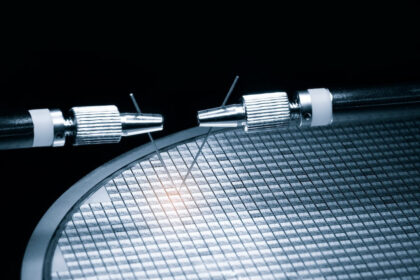

Das Ganze wurde mittels eines Richtmikrofons aufgezeichnet, sei aber auch – so die Forscher – mit dem Mikrofon eines beliebigen Smartphones möglich. Und wie einfach die anzuzapfen sind, wissen wir seit NSA und Co. ja nun zu genüge. GnuPG hat übrigens für alle 1.x-Nutzer ein Sicherheitsupdate veröffentlicht, in dem es sich auch auf die drei Informatiker bezieht:

Fixed the RSA Key Extraction via Low-Bandwidth Acoustic. Cryptanalysis attack as described by Genkin, Shamir, and Tromer.

Alle 2.x-Nutzer seien davon nicht betroffen, schreiben die Entwickler.

Bild: Hacker using laptop / Shutterstock