Ein digitaler Blackout kann binnen Stunden die gesamte Wirtschaft lahmlegen und weltweite Folgen haben. Alles hängt am Netz: von lokalen Ampelsystemen bis zur globalen Lieferkette. Doch in der Krise zeigen sich die Denkfehler im Management, denn Technik und Zertifikate allein genügen nicht. Entscheidend für das Überleben sind geübte Prozesse und Team-Resilienz. Nur wer physische, organisatorische und digitale Abwehr zusammendenkt, macht Resilienz zum Kapital und schützt damit Arbeitsplätze sowie das Vertrauen von Investoren. Unternehmen und Regionen können ihre Resilienz stärken: mit Penetrationstests, Cloud Audits und klaren Prozessen.

IT-Sicherheit ist Standortpolitik und entscheidet über Arbeitsplätze, Lieferketten und Investorenvertrauen

Was passiert, wenn eine Stadt plötzlich offline ist? Es ist Dienstagmorgen, 7:45 Uhr in einer Industriestadt. Eigentlich sollte der Arbeitstag gerade beginnen, doch statt dem üblichen Rhythmus herrscht Stillstand.

KOMPAKT: Was ein Blackout offenlegt

- Alles hängt am Netz: Vom Ampelsystem bis zur globalen Lieferkette – ein regionaler Ausfall hat sofort weltweite Folgen.

- Die Denkfehler im Management: Technik und Zertifikate reichen nicht, entscheidend sind geübte Prozesse und Team-Resilienz.

- Resilienz als Kapital: Nur wer physische, organisatorische und digitale Abwehr zusammendenkt, schützt Arbeitsplätze und Investorenvertrauen.

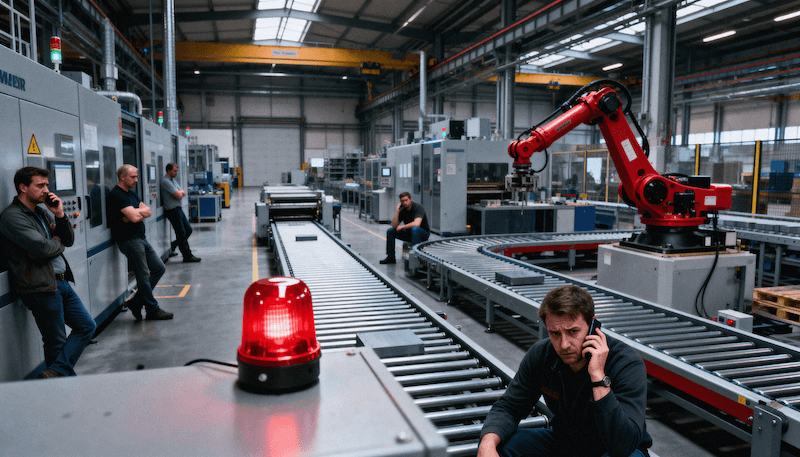

Die Pendler stauen sich vor Kreuzungen, weil die Ampeln ausgefallen sind. Straßenbahnen stehen wie eingefroren auf den Schienen, Lautsprecherdurchsagen bleiben stumm. In den Krankenhäusern springen die Notstromaggregate an, doch nur für lebenswichtige Geräte. Geplante Operationen werden verschoben, Patienten irren durch dunkle Flure.

Im Rathaus sind die Terminals schwarz. Keine Behörde kann Anträge bearbeiten, keine Kasse Zahlungen verbuchen. Bürger stehen ratlos vor den Schaltern, Mitarbeiter starren auf Bildschirme, die nichts mehr anzeigen. Die regionale Sparkasse meldet: „Onlinebanking derzeit nicht erreichbar.“ Kartenlesegeräte im Einzelhandel verweigern den Dienst, Bargeld wird knapp.

Cyberangriff auf die kritische Infrastruktur: In Industriegebieten zeigt sich das ganze Ausmaß.

Die Fertigungshallen stehen still, weil die Produktionssysteme über das städtische Netz angebunden sind. Zulieferer warten vergeblich auf Freigaben, Transporte bleiben auf halber Strecke liegen, weil die digitale Logistiksteuerung ausgefallen ist. Kühlketten im Lebensmittelbereich geraten ins Wanken, Lager melden erste Verluste.

Spätestens am Mittag beginnt der Dominoeffekt:

- Kleine Handwerksbetriebe können ihre Rechnungen nicht stellen.

- Speditionen stehen mit LKWs im Stau, da die Verkehrslenkung zusammengebrochen ist.

- Maschinenbauer melden, dass sie ihre Anlagen nicht mehr steuern können.

- Hotels und Restaurants kämpfen, weil Reservierungssysteme und elektronische Zahlungen nicht mehr funktionieren.

Der Schaden geht längst über die IT hinaus: Er trifft das Herz der regionalen Wirtschaft.

Arbeitnehmer stehen auf der Straße, ganze Schichten fallen aus. Lieferketten reißen abrupt, weil Zulieferungen nicht mehr disponiert oder freigegeben werden können. Verträge werden gebrochen, nicht aus bösem Willen, sondern aus reiner Handlungsunfähigkeit. Die ersten Manager sprechen von Produktionsausfällen in Millionenhöhe – und das nach gerade einmal einem einzigen Tag.

Doch die eigentliche Sprengkraft zeigt sich, wenn man den Blick hebt:

In einer global vernetzten Welt ist ein regionaler Blackout kein isoliertes Ereignis. Fällt ein Industriestandort in Deutschland aus, stockt die Versorgung in ganz Europa. Ersatzteile für Maschinen bleiben liegen, Automobilhersteller in Spanien oder Frankreich müssen ihre Bänder langsamer laufen lassen. Zulieferer in Osteuropa melden Engpässe, weil deutsche Vorprodukte fehlen. In Fernost kalkulieren Containerreedereien um, weil ein geplanter Umschlag nicht stattfinden kann.

Geopolitisch ist ein solcher Angriff mehr als nur ein lokales Störmanöver.

Er ist ein Signal: Eine Stadt kann als Druckmittel in einem Handelskonflikt oder als Nebenschauplatz in einem internationalen Spannungsfeld missbraucht werden. Was früher Panzer und Blockaden waren, sind heute digitale Nadelstiche. Sie zielen nicht mehr nur auf Militär oder Regierung, sondern direkt auf die wirtschaftliche Schlagader einer Region.

Und das Kalkül der Angreifer ist simpel: Wer die Industrie einer Region lahmlegt, schwächt das Vertrauen in die gesamte Volkswirtschaft. Investoren beginnen zu zweifeln, Analysten stufen Risiken hoch, internationale Partner suchen sich Alternativen. Aus einem regionalen Angriff wird eine globale Vertrauenskrise.

Ein Szenario aus einem Katastrophenfilm? Nein. Es ist die plausible Folge eines koordinierten Cyberangriffs auf die kritische Infrastruktur einer ganzen Stadt. Und sie betrifft nicht nur Behörden, Energieversorger oder Verkehrsbetriebe, sondern jedes einzelne Unternehmen, das hier seinen Sitz hat.

Nur wer selbst wie ein Hacker denkt, erkennt solche Risiken, bevor es zu spät ist.

„Ein regionaler Blackout zeigt, dass Resilienz kein IT-Silo ist, sondern Standortstrategie. Unternehmen, die ihre Verteidigung mit Penetrationstests, Cloud Audits und einer klaren Security Operations Strategy (SOS) verankern, schützen nicht nur ihre Systeme. Sie sichern Arbeitsplätze, Lieferketten und das Vertrauen der ganzen Region.“

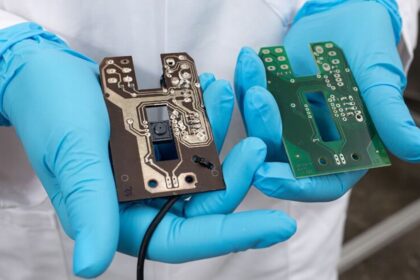

Genau solche Schwachstellen sehen die Ethical Hacker von ProSec in ihrer täglichen Arbeit. Immanuel Bär und Tim Schughart berichten, dass sie immer wieder auf offene Zugänge, falsch konfigurierte Geräte oder fehlende Prozesse stoßen – nicht, weil Unternehmen untätig wären, sondern weil die Komplexität im digitalen Alltag unterschätzt wird. Ihre Aufgabe ist es, diese Lücken sichtbar zu machen, bevor sie im Ernstfall zum Blackout beitragen. Mit realistischen Tests und klaren Empfehlungen zeigen sie, wo Verwundbarkeiten liegen, und wie Unternehmen daraus echte Resilienz entwickeln können.

„Gefordert ist ein Mindset, das physische, digitale und organisatorische Aspekte gleichermaßen einbezieht.“

Oft konzentrieren sich Unternehmen fast ausschließlich auf die digitale Abwehr: Firewalls, Cloud-Security und Endpoint-Schutz. Doch moderne Angriffe verlaufen selten eindimensional. Dazu gehören Zutrittskontrollen, Lieferkettenprozesse, IoT-Geräte oder sogar Drohnen, die sich unbemerkt über das Gelände bewegen.

In der Praxis reicht manchmal ein geklonter Besucherausweis oder ein offener Wartungszugang, um ganze Netzwerke zu kompromittieren. Wer Sicherheit so betrachtet, erkennt, dass es nicht um Technik allein geht, sondern um die Fähigkeit, Schwachstellen auf allen Ebenen frühzeitig zu sehen und abzuwehren. Nur so entsteht Resilienz, die im Ernstfall trägt.

Digitaler Blackout Unternehmen: Warum sind Cyberangriffe, kritische Infrastruktur und die IT Resilienz Unternehmen so eng miteinander verbunden?

Dass kritische Infrastrukturen Ziel von Cyberangriffen sind, ist längst Realität. Wasserwerke, Stadtwerke, Kliniken, Verkehrsleitzentralen: Alles ist digitalisiert, vernetzt und damit angreifbar. Wer heute glaubt, ein Blackout sei nur ein Thema für Ministerien oder Nachrichtendienste, macht denselben Fehler wie die, die das Internet in den 90ern für eine Spielerei hielten: Sie unterschätzen die Wucht des Digitalen.

Ein Stadtwerke-Verantwortlicher warnte: „Unsere größte Sorge ist nicht ein einzelner Hackerangriff, sondern der Dominoeffekt. Wenn die Netze fallen, steht binnen Stunden eine ganze Region still.“

Für Unternehmen bedeutet das: Auch wenn sie selbst kein direktes Ziel sind, sie hängen am Nervensystem der Stadt. Steht die Ampel, steht die Lieferkette. Fällt die Energieversorgung aus, fällt die Produktion. Kommt es zu einem IT-Ausfall im Finanzwesen, bleibt die Rechnung unbezahlt.

Warum CEOs ihre IT nicht länger als Kostenstelle sehen dürfen

Cybervorfälle sind kein Nischenthema mehr, sondern das größte Risiko für Unternehmen. Studien der Allianz und des BSI zeigen: IT-Ausfälle durch Angriffe oder Pannen liegen inzwischen vor geopolitischen Krisen oder Lieferkettenproblemen. Studien zeigen außerdem:

- Rund 65 % der deutschen Unternehmen meldeten 2024 mindestens eine schwerwiegende Störung durch Cyberangriffe.

- Ø ca. 4 Mio. Euro kostet jeder Vorfall – vom Stillstand der Produktion bis zum Vertrauensverlust bei Kunden.

- Rund 77 % der CEOs unterschätzen, wie lange ihre Teams im Ernstfall brauchen, um Systeme wieder hochzufahren.

Das eigentliche Problem liegt tiefer: Technik allein macht noch keine Resilienz. Entscheidend ist die Reife der Security Operations Strategy. Unternehmen, die klare Strukturen, geübte Prozesse und eingespielte Teams aufgebaut haben, überstehen Angriffe schneller und vermeiden es, unfreiwillig in den Schlagzeilen zu landen.

Denkfehler in den Chefetagen: Security Operations Strategy und Reifegradmodell IT-Sicherheit.

Viele Managementrunden denken bei Security noch immer in Firewalls und Passwörtern. Drei Fehler ziehen sich durch die Vorstandsetagen:

- Resilienz wird mit Technik verwechselt. Hardware und Software sind wichtig, aber sie sagen nichts darüber aus, wie schnell ein Team wieder handlungsfähig wird.

- Compliance wird mit Sicherheit gleichgesetzt. ISO-Zertifikate sind nett für den Schrank, aber sie ersetzen keine geübten Krisenprozesse.

- Man glaubt, es gehe „nur die Großen“ an. Doch der Mittelständler hängt genauso am Netz der Stadt. Wenn dort die Systeme fallen, steht auch hier die Produktion still.

Das größte Missverständnis aber ist ein anderes: Viele Unternehmen denken zu sehr in Silos.

Ein Angriff auf die regionale Infrastruktur trifft nicht nur den Einzelnen, sondern alle zugleich: vom Zulieferer über den Mittelständler bis zum internationalen Konzern, von der Stadtverwaltung bis zum Krankenhaus. Nur wenn Unternehmen, Wirtschaftsförderung, Politik und Sicherheitsbehörden gemeinsam handeln, kann echte Resilienz entstehen.

Denn der Angreifer wählt fast nie den direkten Weg, sondern den kleinsten Fehler in der Kette: der ungesicherte Drucker beim Zulieferer, der veraltete Router im kleinen Handwerksbetrieb, die IoT-Kamera in der Kita oder das schlecht gewartete Zugangssystem eines Dienstleisters. Niemand rechnet damit – und genau deshalb wird es genutzt.

Die Lehre ist klar: Es reicht nicht, dass einzelne Firmen ihre Hausaufgaben machen. Resilienz muss als Standortstrategie verstanden werden: eine vernetzte Verteidigung, die Wirtschaft und Politik gemeinsam tragen.

Ein Produktionsleiter warnte: „Das größte Risiko für uns liegt nicht in der IT selbst, sondern in der Standortstrategie. Wenn eine Lieferkette ins Wanken gerät, ist nicht nur ein Werk betroffen, sondern die Wettbewerbsfähigkeit einer ganzen Region.“

Standortfaktor Cybersicherheit und Investorenvertrauen IT-Sicherheit: Was Unternehmen tun müssen.

Die Frage ist nicht, ob eine Stadt Ziel eines Angriffs wird, sondern wann und vor allem: wie lange sie offline ist. Unternehmen, die hier ihren Sitz haben, müssen sich deshalb nüchtern fragen: Wie überleben wir einen Tag, eine Woche, vielleicht länger ohne volle Infrastruktur?

Die Antwort liegt nicht in einem neuen Tool, nicht in noch einer Lizenz oder einem zusätzlichen Update. Sie liegt in einem ganzheitlichen Ansatz, der die Schwachstellen an drei Ebenen gleichzeitig adressiert:

- Physisch: Zugangskontrollen, Awareness direkt am Empfang, geschützte sensible Standorte, gesicherte Lieferwege. In vielen Fällen sind es nicht High-End-Hacks, sondern offene Türen und unbeaufsichtigte Geräte, die den Angreifern den Weg bereiten.

- Organisatorisch: klare Verantwortlichkeiten, geübte Eskalationswege, etablierte Security Operations Strategy (SOS). Nur wer den Ernstfall trainiert, kann in der Krise innerhalb von Minuten umschalten, statt in Chaos zu verfallen.

- Menschlich: geschulte und sensibilisierte Mitarbeitende, klare Kommunikationslinien und eine Kultur, in der Vorfälle früh gemeldet statt vertuscht werden. Der beste Sicherheitsplan scheitert, wenn Menschen aus Unsicherheit oder Bequemlichkeit an Prozessen vorbeiarbeiten oder im Ernstfall schlicht nicht wissen, was zu tun ist.

- Digital: regelmäßige Penetrationstests, umfassende Cloud Audits und kontinuierliche Überwachung kritischer Systeme. Nur wer seine Schwachstellen kennt, kann sie schließen – und das immer wieder, nicht nur einmal im Jahr.

Doch damit allein ist es nicht getan. Resilienz ist mehr als ein Firmending. Eine Region wird im Ernstfall nur so stark sein wie ihr schwächstes Glied. Wenn der Mittelständler seine Hausaufgaben macht, der kleine Zulieferer aber mit einem ungepatchten Router arbeitet, ist die gesamte Kette angreifbar. Genau hier kommt die Zusammenarbeit ins Spiel:

- Wirtschaftsförderung muss Security als Standortthema begreifen und Trainings sowie Plattformen schaffen, auf denen Unternehmen Erfahrungen austauschen.

- Politik und Verwaltung müssen realistische Szenarien üben, von der Verkehrssteuerung bis zum Katastrophenschutz.

- Unternehmen aller Größen müssen verstehen: Der Angriff kommt nicht immer über die Headline-Ziele, sondern oft über den unscheinbaren Dienstleister, die kleine Druckerei, den IT-Freelancer.

Nur wenn diese Ebenen zusammenspielen, entsteht echte Resilienz. Sie entscheidet im Ernstfall darüber, ob ein Standort im Chaos versinkt oder nach kurzer Zeit wieder arbeitsfähig ist.

Resilienz ist Standortpolitik und Business Continuity Management.

Ein digitaler Blackout ist mehr als ein IT-Thema. Er ist eine Gefahr für Arbeitsplätze, für die regionale Wirtschaftskraft, für das Vertrauen von Bürgern und Investoren.

Unternehmen müssen verstehen: Resilienz ist Kapital. Sie entscheidet darüber, ob ein Angriff eine Region lähmt oder ob sie gestärkt daraus hervorgeht. Wer vorbereitet ist, schützt nicht nur sein eigenes Geschäft, sondern die gesamte Wirtschaftsregion, in der er verwurzelt ist.

„Ein digitaler Blackout mag wie ein Extremszenario klingen, doch er ist längst Teil der geopolitischen Realität. Unternehmen, Kommunen und ganze Regionen können sich nur schützen, wenn sie gemeinsam Verantwortung übernehmen. Wer heute in Penetrationstests, Cloud Audits und eine klare Security Operations Strategy investiert, stärkt nicht nur die eigene Abwehr. Er baut Vertrauen bei Kunden, Partnern und Investoren auf und macht Resilienz zum Standortfaktor der Zukunft.“

Als Trusted Hacking Advisors begleiten Christoph Ludwig und sein Team Unternehmen nicht nur technisch, sondern auch strategisch im Rahmen von IT Security Consulting. Sie prüfen Prozesse ebenso wie Systeme, trainieren Teams und schaffen Strukturen, die im Ernstfall tragen. Mit Penetrationstests, physischen Assessments und Lieferketten-Audits lassen sich Risiken realistisch einschätzen und konkrete Abwehrmaßnahmen ableiten.

Dabei entwickeln sie ganze Organisationen entlang ihrer Maturity Levels weiter, vom reinen Kostenfaktor hin zum Business Enabler. Der CIO wächst aus der Rolle des Technikverantwortlichen heraus und wird zum strategischen Gestalter, der Resilienz als Standort- und Wettbewerbsvorteil versteht.

Alle Tests erfolgen unter realistischen Bedingungen, ohne Schaden anzurichten. Das Ergebnis ist ein belastbarer Nachweis der eigenen Sicherheitsgrenzen: Aus Schwachstellen entstehen Lernfelder und aus Unsicherheit gelebte Resilienz, die nicht nur das einzelne Unternehmen schützt, sondern die gesamte Region stärkt.

„Die Frage ist nicht, ob ein Angriff kommt, sondern wie Unternehmen, Gesellschaft und Standort reagieren.“

Cyber-Resilienz ist keine technische Spielerei, sondern eine Führungsaufgabe. Sie entscheidet darüber, ob Unternehmen im Ernstfall Vertrauen behalten, wettbewerbsfähig bleiben und ihre Zukunftsfähigkeit sichern können.

Wer Abläufe trainiert, Systeme regelmäßig prüft und Risiken frühzeitig erkennt, schafft die Grundlage, um handlungsfähig zu bleiben und verwandelt Sicherheit in einen echten Geschäftsvorteil.

Auf den Punkt gebracht: Die größten Schwachstellen liegen im Alltag.

- Cyber-Resilienz geht weit über Firewalls und Zertifikate hinaus.

- Prozesse, Menschen und Organisation sind der Schlüssel zur Handlungsfähigkeit.

- Unternehmen, die früh testen und trainieren, gewinnen Vertrauen bei Kunden, Behörden und Investoren.

Gerade Penetrationstests und Cloud Audits sind der ideale Einstieg. Sie zeigen schnell, wo kritische Schwachstellen liegen, und machen Resilienz messbar. Wer diesen Schritt geht, stärkt nicht nur seine technische Sicherheit, sondern auch das Vertrauen von Aufsichtsbehörden, Kapitalmärkten und Kunden. So wird IT-Sicherheit zum echten Business-Enabler.

Resilienz beginnt mit einem Gespräch. Der beste Partner für Cyber-Resilienz arbeitet und denkt wie ein Hacker: aus der Perspektive des Angreifers. Ob Penetrationstest, Cloud Audit oder die Weiterentwicklung der Security Operations: ProSec unterstützt dabei, die richtigen Schritte zu finden und IT-Sicherheit zu einer gelebten Stärke zu entwickeln – vom Kostenblock zum Business Enabler.

Hier Kontakt aufnehmen oder einfach direkt anrufen: 0261 45093090.