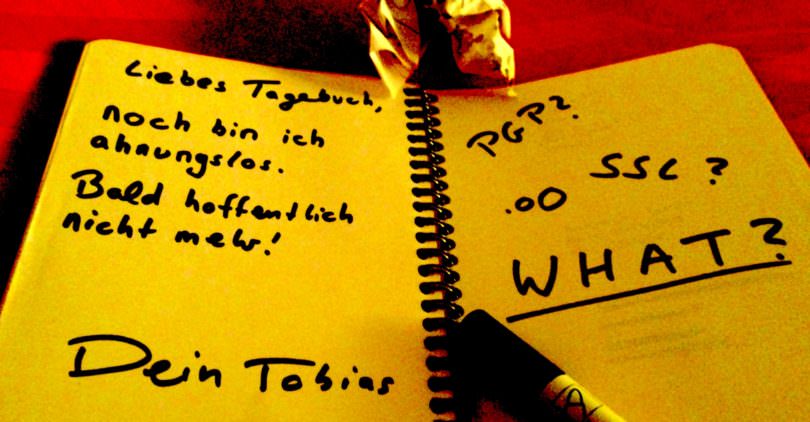

Seit einigen Wochen schon plagt es mich: das schlechte Gewissen. Jeden Tag kommen neue Dinge ans Licht, die illegalen Praktiken hinter NSA, GCHQ und BND werden immer weiter und tiefgründiger aufgedeckt. Und dennoch: Ich bin ahnungslos. PGP? SSL? Was-weiß-ich-was-für-eine-Abkürzung? Ich habe keine Ahnung von Verschlüsselung, Kryptologie und Co. Meine Daten sind ungeschützt. Bis jetzt. Denn nun wage ich mich endlich vor, raus aus der Lethargie und starte meinen Weg zur Verschlüsselung. In Teil 1 aus dem Tagebuch eines (noch) Ahnungslosen ging es um den Versuch, meine E-Mails zu verschlüsseln. Während in Teil 2 anschließend die ersten Tage mit PGP im Mittelpunkt standen, versuchte ich mich in Teil 3 an S/MIME. In Teil 4 geht es nun um PGP-Verschlüsselung am Smartphone. Und ihr dürft in den Kommentaren gerne helfen, korrigieren, verbessern – und so auch anderen helfen.

Liebes Tagebuch,

bislang läuft mein Weg zur Verschlüsselung eigentlich recht problemfrei. Ich bin mir zwar durchaus bewusst, dass mein bisheriges Wissen noch nicht dafür ausreicht, mir die Geheimdienste ernsthaft vom Leib zu halten, zufrieden bin ich aber trotzdem mit meinen ersten Erfolgserlebnissen. Immerhin kann ich inzwischen PGP und S/MIME – wer hätte das noch vor ein paar Tagen gedacht.

Besonders aber freut mich die Resonanz auf die einzelnen Einträge. Immer wieder bekomme ich positive Rückmeldungen von Menschen, die neu in der Materie sind und von Menschen, die sich wirklich auskennen. Erstere melden sich, weil sie genauso verzweifelt sind wie ich und nun endlich den Mut fassen, sich auszuprobieren. Und die wirklichen Krypto-Cracks freuen sich einfach, dass das Thema aufgegriffen wurde. Das macht Lust auf mehr. Also los.

Neue Stellenangebote

|

Growth Marketing Manager:in – Social Media GOhiring GmbH in Homeoffice |

|

|

Studentische Unterstützung für Content Creation / Social Media (m|w|d) envia Mitteldeutsche Energie AG in Chemnitz |

|

|

Studentische Unterstützung für Content Creation / Social Media (m|w|d) envia Mitteldeutsche Energie AG in Markkleeberg |

Bislang habe ich fast alles, was ich ausprobiert habe, am Mac gemacht. Wer mich kennt weiß aber, dass ich selten ohne mein iPhone aus dem Haus gehe. Und das aus gutem Grund: Ich arbeite gerne auch von unterwegs. Wenn ich Wartezeiten habe, checke ich die Nachrichtenlage, halte Kontakt zu Lesern und Kollegen, lese und beantworte E-Mails. Was aber, wenn jetzt jemand von meinem öffentlichen PGP-Key Gebrauch macht und mir eine verschlüsselte Nachricht sendet?

Keine PGP-Unterstützung am iPhone

Genau, dann stehe ich vor einem Problem. Denn dann kann ich diese E-Mail erst an meinem Mac lesen. Mein iPhone zeigt nur zwei Dokumente – mime-attachement und encrypted.asc – die ich nicht öffnen kann. Wieder muss – wie so oft – Google herhalten, ausgerechnet das Unternehmen, das maßgeblich in den Überwachungsskandal verwickelt ist. Dort erfahre ich, dass eine PGP-Implementierung in iOS nicht möglich ist. Mit zwei Buttons in der E-Mail-Kopfzeile komme ich also nicht weiter. Anders sieht das übrigens mit S/MIME aus: Seit iOS 5 unterstützt das iPhone die Verschlüsselung damit standardmäßg – aber dazu später mehr.

Wenn ich PGP schon nicht direkt in die Mail-App einbauen kann, muss es doch einen anderen Weg geben. Nächste Idee: Eine App aus dem App Store. Ich hatte mich darauf eingestellt, dass das Projekt „PGP am iPhone“ aufwendig wird, demnach bin ich noch voller Zuversicht und stürze mich auf den AppStore.

Suchbegriff: „PGP“, Anzahl der Treffer: 29 – das klingt doch schon mal gut. Leider sind davon nur etwa eine Handvoll brauchbar. Aber immerhin, das sollte reichen. Was auffällt ist, dass es kein kostenloses Angebot gibt. Von der App oPenGP gibt es zwar eine Lite-Version, die kann aber nur ein paar verschlüsselte Nachrichten senden, danach ist ein In-App-Kauf nötig. Im Internet finde ich eine Empfehlung für oPenGP, das User-Interface sieht gut aus – das nehme ich.

Schlüssel-Übertragung per „iTunes File Sharing“

Bevor ich mit der App aber überhaupt was anfangen kann, muss ich meine generierten Schlüssel auf das iPhone bekommen. Klar, denn ohne mein Schlüsselpaar kann ich auch mit der tollsten App keine E-Mail en- und dekodieren. Den Schlüssel schicke ich mir per E-Mail zu, dann importiere ich ihn in die App und schon kann’s losgehen. Übrigens: Wer mir den letzten Satz geglaubt hat, hat den Sinn dieses Tagebuchs nicht verstanden. Natürlich schicke ich das Heiligste an der PGP-Verschlüsselung, meinen private key, NICHT per unverschlüsselter E-Mail an mich selbst. Nicht mal, wenn ich die E-Mail verschlüsseln könnte, würde ich das tun.

Die weitaus sicherere Lösung heißt „iTunes File Sharing“. Dazu schließe ich das iPhone an meinen Mac an, öffne iTunes, wähle das iPhone aus, klicke auf „Apps“ und gehe auf dieser Ansicht ganz nach unten. Dort finde ich die oPenGP-App und ein Fenster, in dem ich Dateien auswählen kann. Nun muss ich nur noch mein Schlüsselpaar auf dem GPG-Schlüsselbund exportieren und auswählen, schon ploppt am iPhone ein Fenster auf, das mich zur Eingabe meiner Passphrase auffordert. Gemacht, getan, der Schlüssel ist drin. Ich gebe zu: Wenn man das zum ersten Mal macht, dauert das ein bisschen länger, als ich in diesem Absatz impliziere – im Grunde ist es aber sehr simpel. Für Android und Windows Phones gibt es übrigens ähnliche Lösungen, wie eine kurze Google-Recherche ergibt.

Voilà – es funktioniert

Wenn ich nun zurück in mein E-Mail-Postfach gehe, sehe ich schon, dass die zwei Dokumente – mime-attachement und encrypted.asc – anders aussehen: Sie tragen jetzt das Icon von oPenGP. Drücke ich jetzt länger auf ein Icon, bietet mir das iPhone die Option „In oPenGP öffnen“ an. Danach muss ich in der App nur noch – wie gewohnt – meine Passphrase eingeben und schon kann ich die Nachricht lesen.

Möchte ich darauf nun antworten, benötige ich natürlich den public key meines Gegenübers, also sein digitales Vorhängeschloss. Das kann er mir entweder in der E-Mail mitschicken und ich importiere es oder füge es wieder über „iTunes File Sharing“ in die App ein. Wenn ich nun die Nachricht eingetippt habe, muss ich das Schloss des Empfängers auswählen und auf „verschlüsseln“ klicken. Eine weitere Passphrasen-Eingabe später kann ich die Nachricht dann in eine E-Mail kopieren und meinem Gegenüber zuschicken.

Aufwand, der sich lohnt

Wichtig dabei ist allerdings, dass ich auch wirklich die richtige E-Mail-Adresse auswähle. Also die, der auch das Vorhängeschloss zugeordnet ist. Hier kann man schnell durcheinander kommen – ein Minuspunkt. Genauso wie die Tatsache, dass das ganze Prozedere bei häufiger Anwendung echt ein Krampf ist und ich mir wirklich zwei Mal überlege, ob eine E-Mail wirklich so wichtig ist, verschlüsselt zu werden. Und damit sind wir beim nächsten Problem der ganzen Thematik: Komfort, Bequemlichkeit und der innere Schweinehund.

Natürlich ist das alles unnötiger Aufwand, den Apple mit einer standardmäßigen PGP-Integration (wie bei S/MIME) leicht beheben könnte. Aber es ist ein Aufwand, der sich lohnt. Das merke ich am Feedback von vielen ahnungslosen Leidensgenossen. Und das merke ich seit Monaten jeden Abend, wenn ich die Nachrichten schaue und die neusten Snowden-Auswertungen von „Washington Post“, „Guardian“ und „Spiegel“ präsentiert bekomme. Allein die Überlegung, ob eine E-Mail so wichtig ist, verschlüsselt zu werden, trifft mich. Weil ich genau weiß, dass es so auch vielen anderen gehen wird.

Ich nehme mir also vor, konsequent zu bleiben. Wann immer ich die Möglichkeit – also einen PGP-nutzenden E-Mail-Partner – habe, werde ich E-Mails verschlüsseln. Ob ohne viel Aufwand am Mac oder mit viel Klickerei am iPhone. Ich halte durch.

Dein Tobias

Hinweis in eigener Sache: Das Tagebuch gibt es nun mit vielen weiteren nützlichen Tipps und Tricks als günstiges E-Book!

also ich bin kein kryptologe, aber ist es nicht allgemein eher eine schlechte idee, mobile geräte für verschlüsselte nachrichten zu nutzen bzw. seine pgp schlüssel darauf zu speichern?

insgesamt aber jedenfalls danke für deine berichterstattung. sehr interessant deine erfahrungen mitzulesen. willst du auch noch andere themen wie bspw. truecrypt abdecken, oder bleibt es bei emails?

Hallo,

deine Kryptoreihe ist wirklich gut. Die einfache wie auch fachliche Ausführung ist sicher sehr gut dazu geeignet auch weniger technisch Versierten die Angst vor dem Thema zu nehmen.

Da du jetzt bei Kommunikation mit Mobilgeräten bist, wäre ja eine logische Fortsetzung mit dem Thema „Mobilmessenger“.

Oder ist das ohnehin zu einfach (technisch gesehen) Von einem unsicheren Dienst zu einem sichereren Dienst zu wechseln?

Wie auch immer.

Ich mag dein Tagebuch.

Weiter So 🙂

Liebes Tagebuch,

Dank Deiner ersten 3 Geschichten konnte ich den schon lange auf meiner TODO Liste stehenden Punkt „S/MIME verwenden“ abhaken.

Durch die Beiträge animiert, habe ich mir am Wochenende bei Comodo die Zertifikate geholt und auf dem iMac und iPhone/iPad die S/MIME Verschlüsselung eingerichtet.

Dies geht wirklich schnell und unproblematisch (wenn man den Safari als Standardbrowser verwendet).

Bei einem Anwenderprofil war Chrome als Default Browser installiert und das Zertifikat wollte sich nach dem Download partout nicht unter „Meine Zertifikate“ importieren lassen.

Ein erneuter Download mit Safari war dann die Lösung.

So habe ich auch das iPhone Konfigurationstool (http://support.apple.com/kb/DL1465?viewlocale=de_DE) kennengelernt, mit dem z.B. auch Web-Clips erstellen kann.

Mit diesem lassen sich Profile einrichten, um die Zertifikate per USB an die Geräte zu verteilen.

Vielen Dank für die Inspiration,

Dein Developer 😉

@Negativity

Man sollte dann das Mobilgerät entsprechend sichern bzw. nicht alle Passwörter speichern. Ansonsten behaupte ich mal, dass es schon recht sicher ist, wenn man a) einen Zugriffscode für das Gerät einrichtet und b) das Passwort seines privaten Keys nicht speichert.

Die Frage ist doch weniger, ob ein fremder direkt Zugriff zu den Gerät erhalt oder durch entsprechene Lücken im System. Persönlich halte ich es für äußerst fragwürdig solche Dinge auf einen Smartphone mit iOS oder Android zu sichern. Beide Unternehmen (Apple und Google) unterliegen der amerikanischen Rechtsprechung. Bedeutet; diese werden höchstwahrscheinlich auf jegliche Daten dieser Unternehmen und deren Nutzer zugreifen können (sicherlich inklusive dem Daten auf dem Mobiltelefon). Dieses sollte eine der leichteren Übungen für NSA und Co sein, wenn man bedenkt, dass diese genügend Ressourcen aufweisen, um 95% des Tor-Netzwerkes zu entanonymisieren.

PS: es ist immer sinnvoll seine Daten zu verschlüsseln. Man sollte entsprechend auch über den Horizont von Mails schauen und sich zB mit TrueCrypts auseinander setzen und auf Linux umrüsten.

Hi,

der Haken an der ganzen Sache mit den iOS-Apps ist das Ding mit dem Vertrauen…

Man muss nicht nur Apple vertrauen, dass das Gerät keine Hintertüren enthält, mit denen sich unerwünschte Personen, Behörden, Dienste Zugriff auf gespeicherte Daten (inkl. Schlüssel) verschaffen können, sondern zusätzlich auch dem App-Entwickler, das er keine Hintertüren in seine Software eingebaut hat. Offener Quellcode – so er denn existiert – verbessert die Situation nicht, da kaum verifizierbar ist, ob das Kompilat der App aus dem Quellcode erstellt wurde.

Eine hohe Hürde. insbesondere auch deshalb, weil gerade iOS-Geräte eher unzugänglich auf Systemebene sind und sich nur schwer in der Tiefe analysieren lassen.

S/MIME ist wesentlich einfacher in der Nutzung – fast immer – aber nicht wesentlich sicherer. Denn auch hier ist diese Vertrauenssache… Traue ich der Zertifizierungsstelle? Die meisten sind direkt oder indirekt im Einflussbereich der US-Rechtsprechung und einige wurden bereits kompromittiert – wer weiß, was da noch so im Verborgenen liegt. Selbstsignierte Zetifikate machen die Sache zwar theoretisch sicher – verstärken aber das Vertrauensproblem. Insbesondere beim Gegenüber.

Grundsätzlich ist die Sache mit der Schlüsseleingabe auf mobilen Geräten ein Problem. Denn in Zeiten allgegenwärtiger Kameras in U-Bahnen, Einkaufszentren, öffentlichen Plätzen etc. … Ich würd’s mir verkneifen… Zwar ließe sich das mit dem Fingerabdrucksensor z.B. im iPhone etwas besser lösen – aber das ist auch nicht perfekt…

Grundsätzlich ist das Problem eines elementaren Vertrauensverlustes allgegenwärtig. Angesichts der Enthüllungen von Snowden, die bisher an die Öffentlichkeit gelangten, ist der NSA so ziemlich alles zuzutrauen – und ihren Helfern, Mitläufern und Steigbügelhaltern eben auch. Es ist einfach nicht sicher auszuschließen, das bereits auf Hardwareebene oder im BIOS/Baseband Manipulationen vorgenommen wurden, die jede weitere Sicherungsmaßnahme bereits an der Wurzel aushebeln können.

An einem Laptop oder Desktop fühlt sich das etwas sicherer an, da man subjektiv den Eindruck hat, mehr Kontrolle ausüben zu können (auch wenn das trügerisch ist) – bei mobilen Geräten ist das tatsächlich ein ernstes Thema, da diese i.d.R. jenseits der App-Stores kaum zugänglich sind.

Meine Empfehlung: Keine privaten Schlüssel auf mobile Endgeräte laden. Nie. Egal, welche App, egal, wie lang die Passphrase ist. Und im Idealfall die Phrasen getrennt vom Rechner gesichert speichern und nur bei Bedarf anstöpseln. Dazu eine kurze Gültigkeit – lieber öfter mal neu generieren, als aus Bequemlichkeit einen bis zum Sanktnimmerleinstag gültigen Schlüssel generieren.

Grüße,

Rainer

Hi Rainer,

aus technischer Sicht ist Dein Kommentar fundiert und nachvollziehbar. Aber aus Endbenutzersicht würde das doch bedeuten, dass ich auf einem mobilen Endgerät keine Emails mit vertretbarem Aufwand verschlüsseln kann.

Hmm, was nun?

Grüße,

Hamburgian

[…] die ersten Tage mit PGP im Mittelpunkt standen, versuchte ich mich in Teil 3 an S/MIME. Nach der PGP-Verschlüsselung am Smartphone (Teil 4) widmete ich mich schließlich auch noch dem Thema mobiles S/MIME (Teil 5). Teil 6 beschäftigt sich […]